Assignation dynamique de VLAN avec 802.1x

Pour assigner dynamiquement un VLAN à un utilisateur de votre réseau en fonction de son identité et de ses droits qui en découlent, vous pouvez utiliser le protocole 802.1x (RFC 3580) couplé à un serveur Radius (CS ACS, IAS, Freeradius…) qui déterminera les droits de l’utilisateur qui se connecte au réseau.

Le dot1x permet de sécuriser la couche 2 (Liaison de donnée) de votre réseau. Ainsi, n’importe quel utilisateur, interne ou non de votre entreprise serait obligé de s’authentifier avant de ne pouvoir faire quoi que soit sur le réseau, comme poser un serveur DHCP “pirate” par exemple… Mais bien sûr vous avez déjà configuré le DHCP Snooping !

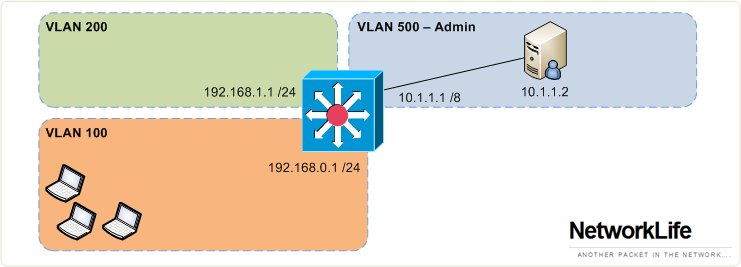

Voici l’architecture que nous allons mettre en place:

- VLAN Utilisateurs 100

- VLAN Utilisateurs 200

- VLAN Administration 500

- 1 serveur Radius

- 1 switch L3 (Catalyst 3550)

Configuration du switch

Création des différents VLAN et de leurs plages d’IPs

vlan 2 name QUARANTAINE vlan 100 name USERS1 vlan 200 name USERS2 vlan 500 name ADMINISTRATION int vlan 2 ip add 172.16.0.1 255.255.255.0 no sh int vlan 100 ip add 192.168.0.1 255.255.255.0 no sh int vlan 200 ip add 192.168.1.1 255.255.255.0 no sh

On configure les pools DHCP pour les utilisateurs (le VLAN d’administration est laissé en statique pour cette maquette). Nous pourrions également installer un service DHCP sur le serveur (10.1.1.2), il faudrait alors ajouter la commande ip helper-address 10.1.1.2 dans les différentes interfaces VLAN afin de relayer les DHCP Discover vers le serveur. Mais voyons plutôt les commandes DHCP cisco !

ip dhcp pool users1 network 192.168.0.0 255.255.255.0 default-router 192.168.0.1 ip dhcp pool users2 network 192.168.1.0 255.255.255.0 default-router 192.168.1.1 ip dhcp pool quarantaine network 172.16.0.1 255.255.255.0 default-router 172.16.0.1

On configure le nouveau modèle AAA, en indiquant que l’authentification se fera en 802.1x grâce au serveur radius.

aaa new-model aaa authentication dot1x default group radius aaa authorization network default group radius

On indique l’adresse IP et la clé partagée de notre serveur radius

radius-server host 10.1.1.2 key maquette

On active le protocole 802.1x sur le switch

dot1x system-auth-control

Configuration des interfaces du switch en accès

int range f0/1-4 switchport mode access

On active le dot1x sur le port

dot1x port-control auto

Si l’authentification ne fonctionne pas, l’utilisateur sera positionné dans le VLAN 2 (QUARANTAINE)

dot1x guest-vlan 2

http://www.madrouter.com/ios-802-1x-vlan-assignment-using-acs-radius-vsa/

:p :p :p

Bonjour,

J’ai un grand besoin de ton aide.

Comment fais tu pour mettre en forme avec l’éditeur WordPress (graphiquement parlant) tes zones de commandes iOS ?

je parle bien du tableau de fond gris avec la bordure.

Je cherche un moyen de mettre en forme la “sortie” de commandes iOS pour mettre en forme des articles que j’écris à droite à gauche mais je n’y arrive pas :/

Je t’en serai très reconnaissant.

Cordialement,

Bonjour !

Personnellement, j’utilise la balise HTML suivante : PRE, comme tu peux le voir en lisant le code des pages.

Au niveau CSS, je ne sait plus si il était mis en forme de base ou si je l’avais modifié.

Ben.

merci pour le tuto mais est ce que tu sais comment configurer le serveur radius utilisé pour l’authentification sous windows server 2008